Dans notre article de blogue précédent, Les trois piliers d’une cyberhygiène de qualité, nous avons suggéré que les meilleures pratiques en matière de gestion des vulnérabilités, de posture de sécurité et de réponse aux incidents étaient essentielles à une bonne cyberhygiène. Dans la deuxième de quatre parties de notre article de blogue, nous nous concentrerons sur les meilleures pratiques en matière de gestion des vulnérabilités et expliquer leur impact sur la cyberhygiène.

En quoi consiste une gestion efficace des vulnérabilités?

La gestion des vulnérabilités a pour but de cibler et de remédier rapidement aux vulnérabilités des systèmes avant qu’elles ne soient exploitées. Les vulnérabilités, qui sont essentiellement des faiblesses dans les logiciels, peuvent conduire à un système ou un réseau pouvant être exploité par des attaquants. Ces vulnérabilités doivent être ciblées, évaluées et corrigées régulièrement pour garantir une sécurité continue. Afin de créer et de maintenir une posture de sécurité robuste, les propriétaires d’entreprises et les responsables de la sécurité doivent être parfaitement conscients des vulnérabilités de leurs systèmes, ainsi que du processus par lequel elles peuvent être rapidement corrigées. Si les vulnérabilités ne sont pas ciblées ou corrigées, les entreprises s’exposent à des attaques.

L’analyse et la gestion des vulnérabilités ont évolué

L’analyse et l’évaluation des vulnérabilités étaient autrefois un exercice ponctuel, les correctifs étant souvent appliqués selon un calendrier hebdomadaire ou mensuel. Cependant, pour les organisations qui ont une posture de sécurité plus mature, l’analyse, l’évaluation et l’application des correctifs ont évolué. Ces activités sont effectuées de manière continue, et comme nous l’avons déjà suggéré, elles sont basées sur les considérations suivantes :

Quatre considérations importantes :

Analyse continue du réseau

L’analyse annuelle ou trimestrielle des vulnérabilités ne suffit plus pour détecter les risques dans votre système informatique. Vous avez besoin d’une défense proactive et continue, 24 heures sur 24, pour avoir une chance contre les pirates qui sondent sans cesse votre réseau.

Analyses externes des vulnérabilités

Ce type d’analyse examine votre réseau du point de vue du pirate. Il consiste en l’analyse des adresses IP et des domaines externes, en recherchant les vulnérabilités de l’infrastructure exposée à l’Internet afin de déterminer celles qui peuvent être exploitées.

Analyses internes des vulnérabilités

Réalisées à partir d’un emplacement ayant accès au réseau interne, les analyses de vulnérabilités internes sont plus complexes que les analyses externes, car il y a tout simplement plus d’actifs potentiellement vulnérables au sein de votre organisation. Cette analyse découvrira et cataloguera vos principaux points finaux connectés aux adresses IP, tels que les ordinateurs portables, les serveurs, les périphériques, les machines compatibles avec l’IdO et les appareils mobiles.

Les évaluations des vulnérabilités font partie de la gestion des vulnérabilités

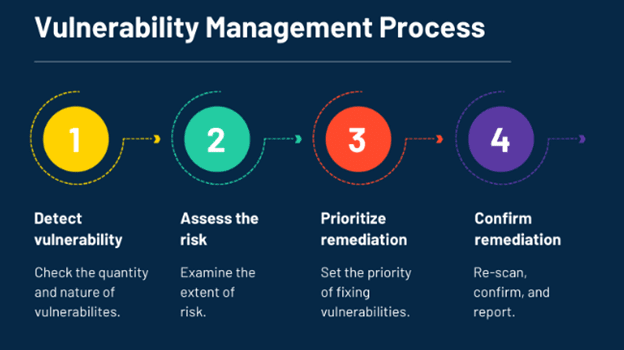

La gestion des vulnérabilités est un processus continu qui comprend l’analyse des vulnérabilités, l’évaluation du risque associé à chacune d’entre elles, puis la hiérarchisation des vulnérabilités à corriger. Avec une équipe de sécurité informatique expérimentée, ce cycle ne s’arrête jamais. L’analyse et l’évaluation conduisent à la remédiation, qui conduit ensuite à un nouveau cycle d’analyse. Il s’agit d’un processus qui garantit que les nouvelles vulnérabilités sont rapidement découvertes et éliminées afin de minimiser le risque d’attaque. Ce processus de gestion des vulnérabilités à long terme est différent d’une évaluation ponctuelle des vulnérabilités, qui donne plutôt à l’entreprise un aperçu des vulnérabilités de son système à un moment précis.

Une évaluation ponctuelle des vulnérabilités est le processus qui consiste à rechercher et à cibler les vulnérabilités et les risques potentiels au sein du système. Bien qu’un système de gestion continue des vulnérabilités soit beaucoup plus efficace qu’une analyse et une évaluation ponctuelles, il existe des raisons pour lesquelles les entreprises peuvent choisir de ne procéder qu’à une évaluation ponctuelle des vulnérabilités. Parmi les raisons, citons les économies liées au fait de ne pas disposer d’une équipe de sécurité interne à temps plein, le fait que le programme de sécurité n’en est qu’à ses débuts, ou encore la simple volonté de valider les efforts et les processus de sécurité actuels. De plus, la conformité PCI, d’autres exigences de conformité et les fournisseurs d’assurance cybersécurité peuvent exiger des évaluations de vulnérabilités et certains processus rudimentaires de gestion des vulnérabilités.

Il est clair que pour une protection efficace à long terme, les entreprises doivent investir davantage dans leur programme de sécurité que dans une simple évaluation ponctuelle. Chaque organisation a besoin d’un programme de gestion des vulnérabilités continu et permanent. Les logiciels sont continuellement mis à jour et, par conséquent, de nouvelles vulnérabilités sont constamment introduites dans l’environnement informatique.

Si de nouvelles vulnérabilités sont créées après l’exécution d’une analyse de vulnérabilités, elles passeront évidemment inaperçues jusqu’à la prochaine analyse. De nombreuses organisations effectuent simplement des analyses trimestrielles, mais avec 22 000 vulnérabilités connues découvertes par le CVE l’année dernière, il est sage de procéder à des analyses beaucoup plus fréquentes afin de ne pas laisser des vulnérabilités non corrigées dans un système pendant une période considérable. Des analyses fréquentes et cohérentes doivent être mises en œuvre pour garantir une détection rapide des vulnérabilités.

Les systèmes d’évaluation et de gestion efficaces ne comprendront pas seulement des analyses de vulnérabilités, mais également un examen approprié des règles du pare-feu, de la configuration du RPV, de l’évaluation du réseau sans fil et de l’infrastructure. Plus vous surveillez et configurez des domaines à protéger, meilleure sera votre posture de sécurité ou votre cyberhygiène.

De bonnes pratiques en matière de gestion des vulnérabilités élimineront la plupart des vulnérabilités connues

Comme nous l’avons cité dans notre article de blogue précédent, un récent Rapport d’enquête sur la violation des données de Verizon affirme que « 98 % des incidents de sécurité et 88 % des violations de données continuent de se produire selon l’une de neuf tendances ». Comprendre et prendre des mesures pour se prémunir contre les tendances et les approches couramment utilisées par les attaquants pour infecter votre système permettra d’améliorer considérablement la sécurité de votre entreprise. Le moyen le plus efficace d’y parvenir est d’analyser fréquemment les vulnérabilités connues. Ces faiblesses courantes font souvent l’objet de correctifs disponibles auprès des fabricants des logiciels, conçus pour éliminer ces vulnérabilités.

Il est également important de se rappeler que chacun des dispositifs, environnements et cadres qui composent le système d’une organisation présente un type de risque différent. Un rapport de recherche du Ponemon Institute a analysé les tendances en matière de dépenses de sécurité informatique et a constaté des écarts considérables entre le niveau de risque perçu pour certains vecteurs d’attaque et le niveau des dépenses annuelles pour les différentes couches de protection. Une politique efficace de gestion des vulnérabilités abordera correctement chaque type de menace pour la sécurité et veillera à ce que les processus et outils adéquats soient mis en place pour traiter le niveau de risque introduit par les différents vecteurs et couches.

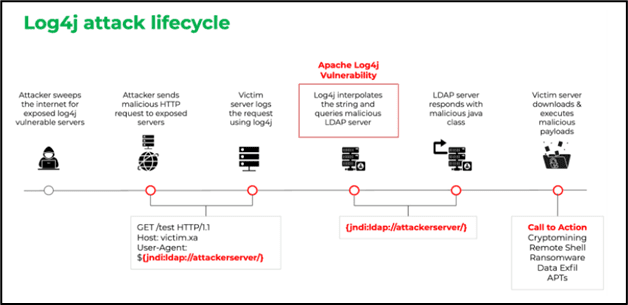

Prenons l’exemple de la récente vulnérabilité Java Log4j/Log4Shell qui existe sur des millions de systèmes. Les organisations ont été mises au défi de créer une stratégie de gestion des correctifs fondée sur les risques afin de cibler les systèmes les plus critiques présentant une vulnérabilité, d’établir un ordre de priorité pour l’application des correctifs à ces systèmes, de tester les correctifs, puis de passer au système suivant. Les organisations étaient débordées; nombre d’entre elles disposaient de milliers de systèmes et de technologies qui devaient finalement être corrigés. De plus, comme vous pouvez le voir sur l’image ci-dessus, les attaquants recherchaient déjà la vulnérabilité lorsque le jour zéro a été annoncé. Cela a permis aux attaquants d’infiltrer les systèmes et les réseaux et d’attendre le bon moment pour frapper.

Au final, les équipes de sécurité informatique disposent de trois choix lorsqu’il s’agit de corriger un système :

Conclusion — Envisager une stratégie de correctifs fondée sur les risques

Le fait qu’une vulnérabilité soit devenue une arme et qu’elle soit activement exploitée devrait être un facteur important pour déterminer la vitesse à laquelle une organisation doit la corriger. Plusieurs grandes campagnes de cyberattaques, y compris celles comme l’épidémie du rançongiciel WannaCry et la violation de données d’Equifax, ont exploité des vulnérabilités pour lesquelles des correctifs étaient disponibles et qui ont été officiellement annoncées comme étant activement exploitées par les cybercriminels.

La gestion des correctifs fondée sur les risques fait partie d’un programme global de gestion des vulnérabilités. Il s’agit d’une stratégie de sécurité informatique dans laquelle les organisations donnent la priorité aux correctifs ou à la remédiation des vulnérabilités logicielles en fonction du risque qu’elles représentent pour l’organisation.

Une stratégie de gestion des vulnérabilités ou d’application de correctifs fondée sur les risques comporte plusieurs éléments importants :